To jest opinia jednej z piszących dla „Kontrabandy” osób i jej treść może odbiegać od ogólnie przyjętych w tym serwisie norm etyki dziennikarskiej.

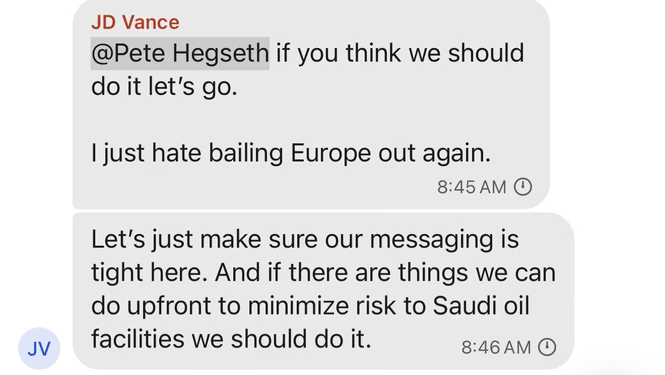

Poniedziałek, 24 marca 2025 roku. Na „The Atlanticu” dowiadujemy się, że jego redaktor naczelny — Jeffrey Goldberg — otrzymał zaproszenie do grupy na Signalu, na której podobno omawiano szczegóły ataków na ruch Huti. Brian Hughes, rzecznik prasowy amerykańskiej rady ds. bezpieczeństwa, potwierdził później autentyczność tej konwersacji.

Jak pisał Goldberg w zajawce, „nie wiedział, że cała konwersacja była autentyczna, dopóty bomby nie zaczęły faktycznie spadać”. Grupa nosiła nazwę „Houthi PC small group” i istniała ona od co najmniej 13 marca 2025 roku. Ze względów praktycznych pozostawiam tę nazwę nieprzetłumaczoną.

Wkrótce po tym, jak rzeczywiście spadły bomby na jeden z budynków mieszkalnych w Jemenie, wybuchły kontrowersje, które np. USA Today zaczął tłumaczyć jako „SignalGate”. Co więcej, to samo USA Today podało, że czat na Signalu, na którym omawiano plany, był „niezabezpieczony”. W rzeczywistości afera wybuchła z racji tego, że najprawdopodobniej omyłkowo dodano dziennikarza, a nie dlatego, że czaty grupowe na Signalu są „niezabezpieczone” (już to jest nieprawdą, bo czaty na Signalu — jakiekolwiek! — są szyfrowane metodą od końca do końca, a co za tym idzie, wystarczająco zabezpieczone).

Zanim zacznę, pozwolę dodać, że nie jestem pracownikiem Signala, ale jedno jest pewne — niektóre redakcje, takie jak wcześniej wspomniane USA Today, zaczęły rozpowszechniać najprawdopodobniej fałszywe informacje na temat tego, jak działa Signal.

Na pewno faktem jest to, że Signal nie jest przeznaczony do rozmów związanych z działalnością objętą różnego rodzaju tajemnicami. Czy to państwowymi, handlowymi, czy korporacyjnymi. Takie konwersacje powinny się odbywać wyłącznie na przeznaczonych do tego komunikatorach, które są albo klasy profesjonalnej (enterprise grade), lub w przypadku tego pierwszego nawet klasy rządowej/wojskowej (governmental/military grade).

Po pierwsze, informacje, choć rzeczywiście są zaszyfrowane i takimi pozostają do momentu dotarcia do adresata, do celów ich przekazania wykorzystywane są serwery wynajęte przez Signala, a nie zdefiniowana przez użytkownika infrastruktura. Same wiadomości oczywiście są natychmiast usuwane z serwerów po ich odczytaniu.

Signal jest komunikatorem o klasie konsumenckiej, do zainstalowania i łatwego skonfigurowania przez typowego Kowalskiego, a nie np. pracownika rządu czy wojska (zresztą ci powinni otrzymywać specjalnie skonfigurowane urządzenia do przekazywania informacji niejawnych wewnętrznie, a nie typowy smartfon z jakiegokolwiek elektromarketu).

Do czatu rodzinnego czy codziennych rozmów ze znajomymi Signal pasuje jak ulał — ale jak mamy do czynienia z potencjalnie niejawnymi danymi, do tego objętymi tajemnicą państwową, powinno się polegać na innych rozwiązaniach — np. na Matrixie (tak robi Wojsko Polskie, które stworzyło w oparciu o Matrixa własny, wewnętrzny komunikator o nazwie Merkury). Można też oprzeć komunikację wewnętrzną o serwer XMPP (aczkolwiek nie słyszałem o żadnym udanym wdrożeniu XMPP w mainstreamowym miejscu — jeżeli jest taki, to chętnie o tym napiszę tutaj).

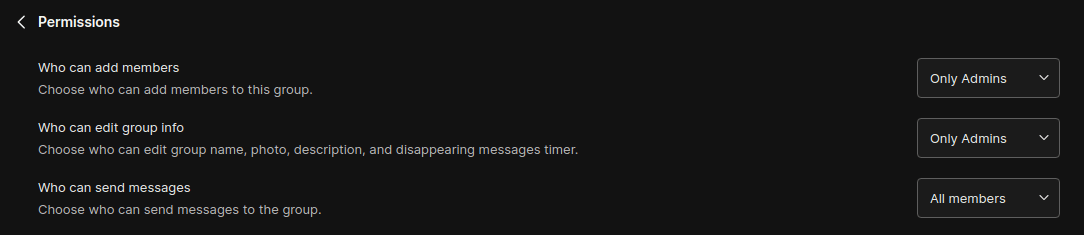

Po drugie, nawet jeżeli z przyczyn praktycznych zdecydujemy się na skorzystanie z Signala do celów zawodowych, możemy grupową konwersację skonfigurować tak, żeby tylko wyznaczone osoby mogły dodawać nowe osoby do grupy.

I wreszcie — po trzecie — nie jest winą Signala, że przypadkowo na grupie znalazł się dziennikarz „The Atlantica”. Żeby nowa osoba pojawiła się na grupie na w zasadzie każdym komunikatorze, musi się do niej jakkolwiek dostać. Może to zrobić za pomocą wygenerowanego linku, dostać zaproszenie od członka grupy, ale mi nigdy się nie zdarzyło, że nagle bez mojej wiedzy i zgody pojawiłem się na grupie, na której być nie powinienem.

W kontekście dodawania do grup czy prób kontaktu — tu oczywiście Signal mógłby się poprawić, i dodać coś na wzór ustawień bezpieczeństwa konta w Telegramie, gdzie można zarządzać tym, kto mógłby mnie np. dodać do grupy, a kto nie. Obecnie Signal pozwala tylko na ograniczenie kontaktu do znajomych wyłącznie w oparciu o numer telefonu, czy też jego ukrycie z publicznego widoku.

Jednak w przeciwieństwie do Telegrama, takie ustawienia nie powinny być zamykane za żadną mytościaną. Przykładowo, na Telegramie tylko płatni subskrybenci mogą np. wybierać, kto może do nich pisać wiadomości, co jest — mówiąc krótko — w kontekście zapewniania bezpieczeństwa na platformie bardzo złym pomysłem.

Koniec końców, najważniejsze jest oprócz tego, jak stworzony został komunikator, sam sposób jego użycia. Sam fakt wybrania szyfrowanego od końca do końca komunikatora — choćby przeznaczonego dla typowego Kowalskiego — jest tylko połowicznym sukcesem. Bo jeżeli dodamy kogoś na grupę, kto może się okazać kretem, i co więcej, zaczniemy pisać na tej samej grupie o planach ataków rakietowych — to będzie to wyłącznie nasza wina, że przyczyniliśmy się do wycieku danych. Nie zarządcy używanego przez nas komunikatora. Tylko nasza.

Bo gdyby rzeczywiście się działo, że użytkownicy jakiegokolwiek popularnego komunikatora pojawiają się bez powodu na różnych grupach (np. w wyniku błędu), to jestem więcej niż pewien, że odbiłoby się to szerokim echem w mediach.

Źródła

Zdjęcie tytułowe pochodzi ze strony commons.wikimedia.org i jest ono dostępne w domenie publicznej.